LXC (Linux Containers): Полное погружение в системные контейнеры

В мире современной IT-инфраструктуры виртуализация стала стандартом де-факто. Однако не всегда тяжеловесные виртуальные машины (VM) являются лучшим решением. Когда требуется высокая производительность, плотность размещения и скорость развертывания, на сцену выходит контейнеризация.

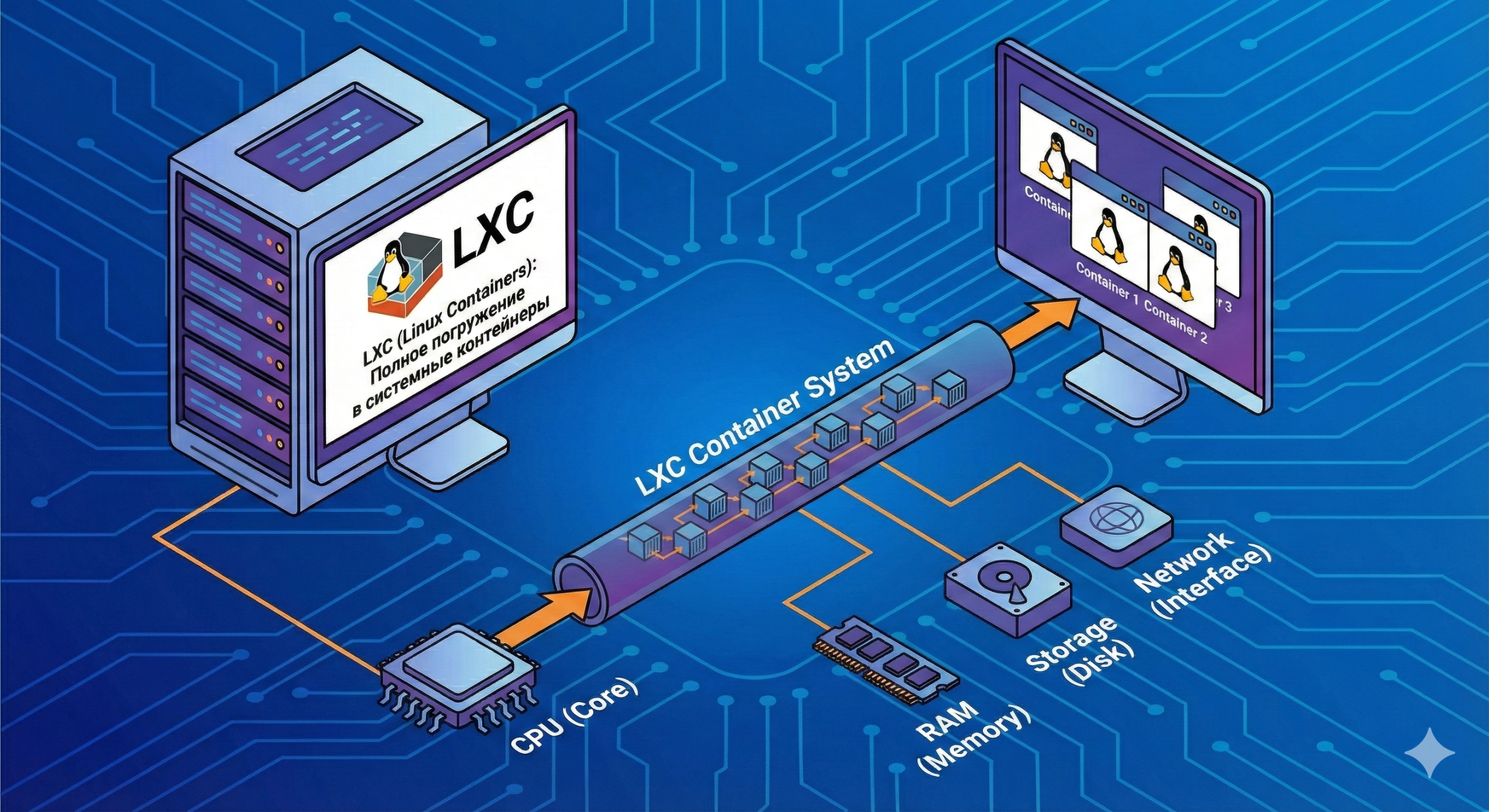

LXC (Linux Containers) — это технология виртуализации на уровне операционной системы, которая позволяет запускать несколько изолированных экземпляров Linux-систем (контейнеров) на одном хосте, используя одно общее ядро Linux.

LXC часто называют «легковесными виртуальными машинами» или «системными контейнерами». В отличие от популярных application-контейнеров (например, Docker), которые предназначены для упаковки и запуска одного приложения, LXC-контейнер ведет себя как полноценная операционная система. В нем есть свой процесс инициализации (например, systemd), планировщик задач, системные службы, и в него можно зайти по SSH, как на обычный сервер.

Архитектура LXC: Как это работает?

LXC не использует гипервизор и не эмулирует аппаратное обеспечение. Вся магия изоляции строится на встроенных механизмах ядра Linux. Двумя главными столпами LXC являются Namespaces (Пространства имен) и Cgroups (Контрольные группы).

1. Namespaces (Изоляция видимости) Пространства имен позволяют «обмануть» процессы внутри контейнера, заставляя их думать, что они имеют свои собственные выделенные ресурсы. Если вы запустите команду ps aux внутри контейнера, вы увидите только процессы этого контейнера, начиная с PID 1.

Основные типы namespaces, используемые в LXC:

- PID Namespace: Изолирует дерево процессов. Процессы в контейнере не видят процессы хоста или других контейнеров.

- Network Namespace: Предоставляет контейнеру собственный сетевой стек: свои интерфейсы (например, eth0), IP-адреса, таблицы маршрутизации и правила iptables.

- Mount Namespace: Изолирует точки монтирования файловой системы. Контейнер имеет свою собственную корневую файловую систему (rootfs) и не видит файловую систему хоста (если она явно не проброшена).

- UTS Namespace: Позволяет контейнеру иметь собственное имя хоста (hostname) и доменное имя.

- IPC Namespace: Изолирует механизмы межпроцессного взаимодействия (например, очереди сообщений, разделяемая память).

- User Namespace: Важнейшая функция безопасности. Позволяет сопоставить пользователя root (UID 0) внутри контейнера с непривилегированным пользователем на хосте. Это означает, что даже если злоумышленник получит root-доступ внутри контейнера, на хосте он не будет иметь прав суперпользователя.

2. Cgroups (Ограничение ресурсов) Если namespaces отвечают за то, что контейнер видит, то контрольные группы (Control Groups) отвечают за то, сколько ресурсов он может использовать.

С помощью Cgroups можно ограничить для контейнера:

- Максимальное использование CPU (например, выделить не более 2 ядер).

- Объем оперативной памяти (RAM) и Swap.

- Пропускную способность дисковых операций (Block I/O).

- Доступ к устройствам (/dev).

LXC против Виртуальных Машин (KVM, VMware)

Ключевое отличие заключается в ядре и эмуляции «железа».

- Виртуальная машина (VM): Это полная эмуляция физического компьютера. Гипервизор создает виртуальный процессор, память, диск и сетевую карту. Внутри VM запускается собственное, полноценное ядро ОС. Это обеспечивает максимальную изоляцию, но требует значительных накладных расходов: на каждый запуск VM тратится память и CPU на работу самого ядра и эмуляцию оборудования.

- LXC Контейнер: Использует ядро хост-системы. Ему не нужно загружать свое ядро и эмулировать BIOS. Контейнер содержит только необходимые библиотеки, бинарные файлы и конфигурации конкретного дистрибутива (например, Debian или Ubuntu).

Результат: LXC запускается за секунды, потребляет минимум оперативной памяти (чистый контейнер может занимать 20-50 МБ RAM) и обеспечивает производительность, практически равную производительности на «голом железе».

LXC против Docker

Хотя обе технологии используют одни и те же механизмы ядра (namespaces и cgroups), их философия кардинально отличается:

- Docker (Application Container): Предназначен для запуска одного приложения или микросервиса. Контейнеры Docker обычно эфемерны (легко удаляются и пересоздаются), stateless (не хранят состояние) и следуют принципу «один контейнер — один процесс».

- LXC (System Container): Предназначен для запуска операционной системы. Контейнеры LXC персистентны (долгоживущие), stateful (хранят данные и конфигурации внутри себя), в них работают cron, syslog, sshd и другие службы. LXC идеально подходит, когда вам нужен «легкий сервер» для базы данных, веб-сервера или VPN.

Преимущества LXC

- Высокая производительность: Почти нулевые накладные расходы на виртуализацию.

- Высокая плотность: На одном физическом сервере можно запустить сотни контейнеров LXC, в то время как VM может поместиться только несколько десятков.

- Скорость: Запуск и остановка контейнера занимают секунды.

- Гибкость управления ресурсами: Ресурсы CPU и RAM можно менять «на лету», без перезагрузки контейнера.

- Удобство для администраторов: Контейнер ведет себя как привычный сервер. В него можно зайти по SSH, установить пакеты через

aptилиyum, настроить сеть стандартными средствами.

Недостатки и ограничения

- Зависимость от ядра хоста: Поскольку ядро общее, все контейнеры должны работать на Linux. Вы не можете запустить Windows или FreeBSD внутри LXC-контейнера на Linux-хосте (в отличие от VM).

- Безопасность (по сравнению с VM): Хотя современные механизмы (особенно User Namespaces, AppArmor/SELinux) делают LXC очень безопасным, изоляция все же слабее, чем аппаратная виртуализация в VM. Теоретически, уязвимость в ядре хоста может скомпрометировать все контейнеры.

- Сложность миграции между разными ядрами: Если контейнер использует специфические функции ядра, его может быть сложно перенести на хост с другой, сильно отличающейся версией ядра.

Заключение

LXC занимает уникальную нишу между полной виртуализацией (KVM/VMware) и контейнеризацией приложений (Docker/Kubernetes). Это идеальный выбор, когда вам нужна изоляция и управляемость отдельного сервера, но вы не хотите платить «налог на производительность», связанный с использованием полноценных виртуальных машин. LXC широко используется в таких платформах, как Proxmox VE, для создания эффективной и плотной инфраструктуры.

Отличная статья про lxc! Спасибо за информацию.

Спасибо за хороший материал по lxc. Всё понятно объяснено.