Конфигурация Cgroups: Ограничение ресурсов CPU, памяти и I/O

Введение: Почему важно ограничивать ресурсы с помощью Cgroups

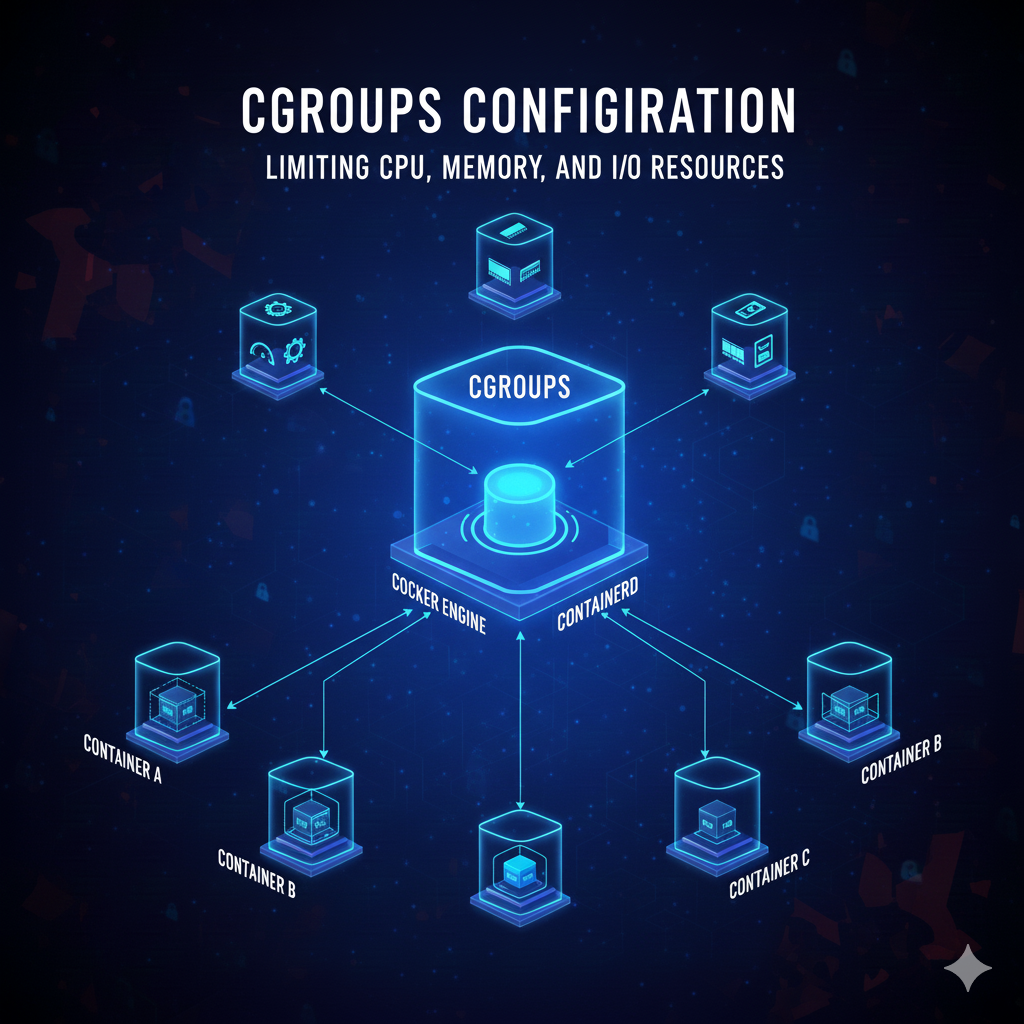

В современных системах Linux Cgroups (Control Groups) играют ключевую роль в управлении ресурсами, позволяя администраторам эффективно распределять CPU, память, дисковый ввод-вывод и другие системные ресурсы между процессами или группами процессов. Эта технология особенно актуальна для серверных сред, контейнеров (например, Docker), виртуализации и задач, требующих изоляции и ограничения ресурсов.

В этой статье мы подробно рассмотрим, как настроить Cgroups для ограничения CPU, памяти и дискового ввода-вывода. Мы разберём практические примеры, ключевые параметры и лучшие практики, чтобы читатель мог применить эти знания на практике.

Что такое Cgroups и зачем они нужны

Cgroups — это механизм ядра Linux, который позволяет группировать процессы и ограничивать доступ к системным ресурсам. Основные задачи Cgroups:

- Изоляция ресурсов: Ограничение CPU, памяти, дискового ввода-вывода для конкретных групп процессов.

- Управление приоритетами: Назначение приоритетов процессам или группам (например, для QoS).

- Мониторинг использования ресурсов: Отслеживание потребления CPU, памяти и других метрик.

- Ограничение по времени выполнения: Настройка таймаутов для процессов (например, для предотвращения бесконечных циклов).

Cgroups особенно полезны в следующих сценариях:

- Контейнерные системы (Docker, Kubernetes): Изоляция ресурсов для контейнеров.

- Многозадачные серверы: Ограничение ресурсов для баз данных, веб-сервисов и других приложений.

- Системы с высокой нагрузкой: Предотвращение «перегруза» одного процесса, который может забирать все ресурсы системы.

- Тестирование производительности: Создание контролируемой среды для benchmark-ов.

Настройка Cgroups: Основные шаги

Для начала работы с Cgroups необходимо:

- Убедиться, что Cgroups включены в ядре. Большинство современных дистрибутивов Linux поддерживают Cgroups по умолчанию. Проверьте это с помощью команды:

- Создать группу Cgroups. Группы создаются в специальной файловой системе, например, `/sys/fs/cgroup/` или `/cgroup` (в зависимости от версии ядра).

- Настроить параметры ограничения ресурсов (CPU, память, I/O) для созданной группы.

- Добавить процессы в группу с помощью инструментов, таких как `cgcreate`, `cgexec` или через интерфейс `/sys/fs/cgroup/`.

cat /proc/filesystems | grep cgroupДалее мы рассмотрим каждый из этих шагов подробнее.

1. Создание группы Cgroups

Для создания группы Cgroups можно использовать команду `cgcreate` или работать напрямую с файловой системой `/sys/fs/cgroup/`. Например, создадим группу для ограничения CPU:

sudo cgcreate -g cpu:/my_cgroupЭта команда создаст группу `my_cgroup` в подсистеме `cpu`. Аналогично можно создать группы для памяти и дискового ввода-вывода:

sudo cgcreate -g memory:/my_memory_groupДля проверки созданных групп используйте команду `cgls`:

cgls cpu2. Ограничение CPU в Cgroups

Ограничение CPU позволяет задать максимальное количество CPU-ресурсов, доступных для группы процессов. Это может быть полезно для предотвращения «перегруза» одного приложения.

Основные параметры для ограничения CPU:

| Параметр | Описание |

|---|---|

.cpu_shares |

Назначение веса (shares) для группы. Чем выше значение, тем больше ресурсов получает группа. |

.cpu_quota |

Ограничение по времени CPU в микросекундах (например, 50000 = 50% от одного ядра). |

.cpu_cfs_period_us |

Период для расчёта квоты (по умолчанию 100000 микросекунд). |

Пример: Ограничение CPU на 50% от одного ядра

echo 50000 | sudo tee /sys/fs/cgroup/cpu/my_cgroup/cpu_quotaЗдесь мы устанавливаем квоту в 50000 микросекунд, что соответствует 50% от одного ядра (при периоде 100000 микросекунд).

3. Ограничение памяти в Cgroups

Ограничение памяти позволяет контролировать потребление RAM и swap процессов в группе. Это особенно важно для предотвращения «утечки памяти» или перегрузки системы.

Основные параметры для ограничения памяти:

| Параметр | Описание |

|---|---|

.memory_limit_in_bytes |

Максимальный объём памяти в байтах (например, 1G = 1073741824). |

.memory_soft_limit_in_bytes |

Мягкий лимит памяти (предупреждение, но не блокировка). |

.memory_swappiness |

Настройка приоритета swap для группы. |

Пример: Ограничение памяти на 1 ГБ

echo 1G | sudo tee /sys/fs/cgroup/memory/my_memory_group/memory_limit_in_bytesЭта команда ограничивает память для группы `my_memory_group` на 1 гигабайт. Если процесс превысит этот лимит, он будет завершён.

4. Ограничение дискового ввода-вывода (I/O)

Ограничение I/O позволяет контролировать скорость чтения/записи для процессов или групп. Это полезно для предотвращения «дисковых бутылочек» и обеспечения справедливого распределения ресурсов.

Основные параметры для ограничения I/O:

| Параметр | Описание |

|---|---|

.blkio_throttle_read_bps_device |

Ограничение скорости чтения (байт в секунду) для устройства. |

.blkio_throttle_write_bps_device |

Ограничение скорости записи (байт в секунду) для устройства. |

.blkio_throttle_read_iops_device |

Ограничение количества операций чтения в секунду (IOPS). |

Пример: Ограничение I/O для устройства sda на 10 МБ/с (чтение) и 5 МБ/с (запись)

echo "8:0 10485760 5242880" | sudo tee /sys/fs/cgroup/blkio/my_io_group/blkio_throttle_write_bps_deviceЗдесь `8:0` — это major:minor номер устройства (например, `/dev/sda`), `10485760` — 10 МБ/с для чтения, а `5242880` — 5 МБ/с для записи.

Практические примеры и кейсы

Рассмотрим несколько практических сценариев, где Cgroups могут быть полезны:

Кейс 1: Ограничение ресурсов для контейнера Docker

В Docker Cgroups используются «под капотом» для изоляции контейнеров. Например, чтобы ограничить CPU и память для контейнера:

docker run -d \\

--cpus=0.5 \\

--memory=1G \\

my_imageЗдесь `—cpus=0.5` ограничивает CPU на 50%, а `—memory=1G` — память на 1 ГБ.

Кейс 2: Ограничение I/O для базы данных

Если база данных (например, PostgreSQL) потребляет слишком много дискового ввода-вывода, можно ограничить её ресурсы:

sudo cgcreate -g blkio:/db_io_groupЗатем настройте I/O для устройства `/dev/sda` (например, 20 МБ/с для чтения и 10 МБ/с для записи):

echo "8:0 20971520 10485760" | sudo tee /sys/fs/cgroup/blkio/db_io_group/blkio_throttle_write_bps_deviceТеперь добавьте процессы базы данных в эту группу с помощью `cgexec` или через `/proc`.

Кейс 3: Ограничение ресурсов для тестирования производительности

При benchmark-ing приложений полезно изолировать их от других процессов. Например, ограничьте CPU и память для тестового процесса:

sudo cgcreate -g cpu,memory:/benchmark_groupЗатем настройте параметры:

echo 200000 | sudo tee /sys/fs/cgroup/cpu/benchmark_group/cpu_quota # 50% от одного ядра

echo 512M | sudo tee /sys/fs/cgroup/memory/benchmark_group/memory_limit_in_bytesЗапустите тестовый процесс с помощью `cgexec`:

cgexec -g cpu,memory:benchmark_group ./my_benchmarkЛучшие практики и рекомендации

При работе с Cgroups важно соблюдать несколько ключевых рекомендаций, чтобы избежать ошибок и обеспечить стабильность системы:

- Планирование ресурсов: Определите, какие процессы или группы нуждаются в ограничении, и распределяйте ресурсы справедливо. Избегайте слишком строгих лимитов, которые могут привести к нестабильной работе.

- Мониторинг: Используйте инструменты мониторинга (например, `cgstat`, `htop` или Prometheus) для отслеживания использования ресурсов в группах. Это поможет вовремя обнаружить превышения лимитов.

- Логирование: Настройте логирование для Cgroups (например, через `journalctl`), чтобы записывать события, связанные с ограничениями (например, когда процесс превышает лимит памяти).

- Тестирование: Перед внедрением изменений в продакшен протестируйте их на тестовой среде. Убедитесь, что приложения работают стабильно при заданных ограничениях.

- Документация: Документируйте конфигурации Cgroups для каждой группы или процесса. Это упростит поддержку и внесение изменений в будущем.

- Бэкап и восстановление: Регулярно резервируйте конфигурации Cgroups, чтобы можно было быстро восстановить их при сбоях или изменениях системы.

Также стоит учитывать совместимость с другими системами управления ресурсами (например, Docker, Kubernetes), которые часто используют Cgroups под капотом. Например, в Kubernetes Cgroups настраиваются через `LimitRange` и `ResourceQuota`.

“Cgroups — это мощный инструмент, который позволяет точно контролировать использование ресурсов, но его эффективность зависит от правильной настройки и мониторинга. Не стоит устанавливать лимиты «на глаз» — всегда основывайтесь на данных о текущем потреблении.”

Заключение

Конфигурация Cgroups для ограничения CPU, памяти и дискового ввода-вывода — это неотъемлемая часть управления современными системами. Она позволяет обеспечить стабильность, предотвратить перегрузку ресурсов и улучшить производительность критических приложений.

В этой статье мы рассмотрели основные параметры Cgroups для ограничения ресурсов, привели практические примеры их применения в различных сценариях (контейнеры, базы данных, тестирование) и дали рекомендации по лучшим практикам. Используя эти знания, вы сможете эффективно управлять ресурсами вашей системы и избежать типичных ошибок.

Не забывайте, что Cgroups — это только часть более крупной экосистемы управления ресурсами (например, в сочетании с systemd или Kubernetes). Комбинируя разные подходы, вы сможете создать гибкую и надёжную инфраструктуру, которая будет отвечать требованиям ваших проектов.

Если у вас остались вопросы или вам нужна помощь в настройке Cgroups для конкретной задачи, не стесняйтесь обращаться к документации или сообществу. Удачи в освоении этого мощного инструмента!

Качественный материал по cgroups. Спасибо автору!

Качественный материал по cgroups. Спасибо автору!