Механизмы изоляции процессов: Namespaces в операционных системах

Введение: Почему изоляция процессов — ключевой элемент современных ОС

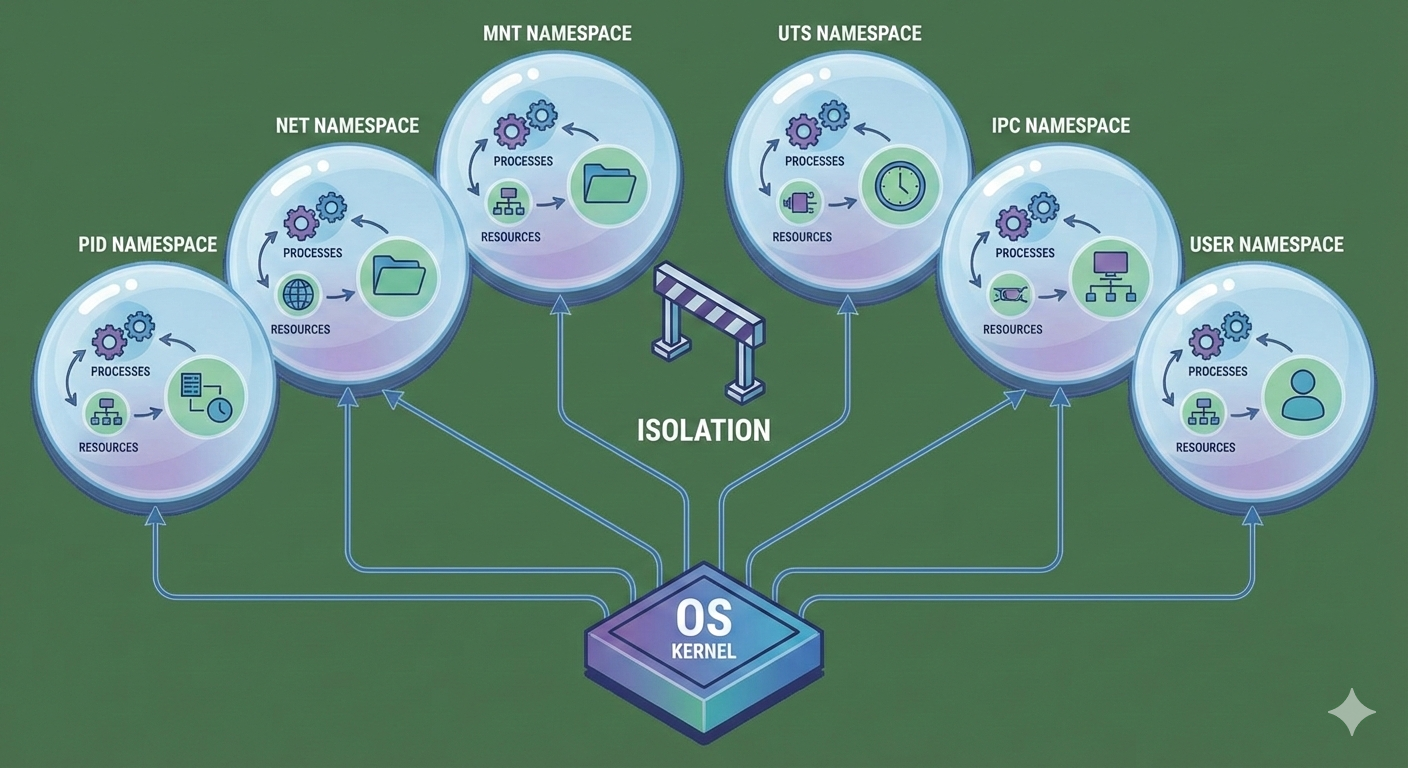

Изоляция процессов — один из фундаментальных принципов, на которых строятся современные операционные системы. Она обеспечивает безопасность, стабильность и эффективное использование ресурсов, предотвращая конфликты между приложениями. В ядрах Linux, Windows и других ОС этот принцип реализуется через механизмы namespaces, которые позволяют создавать изолированные пространства имен для различных аспектов системы: процессов, сетевых интерфейсов, файловой системы и т.д.

В этой статье мы разберём, что такое namespaces, как они работают, какие виды изоляции поддерживаются в Linux, и как их использовать на практике для повышения безопасности и оптимизации производительности.

Что такое Namespaces: Основные принципы работы

Namespaces — это механизм ядра Linux, который позволяет создавать изолированные пространства имен для различных ресурсов системы. Каждый namespace предоставляет свой собственный набор объектов, которые видны только процессам, принадлежащим этому пространству. Например:

- PID namespace: Изолирует идентификаторы процессов (PID). Процессы в разных namespaces могут иметь одинаковые PID.

- Network namespace: Создаёт изолированные сетевые интерфейсы, таблицы маршрутизации и адреса IP.

- Mount namespace: Изолирует точки монтирования файловой системы. Процессы в разных namespaces видят разные структуры каталогов.

- UTS namespace: Изолирует имя хоста и идентификаторы системы (например, domain name).

- IPC namespace: Изолирует объекты межпроцессного взаимодействия (semaphores, message queues).

- User namespace: Позволяет создавать изолированные пространства пользователей и групп с полным набором прав.

Каждый namespace управляется ядром и может быть создан или удалён динамически. Процессы могут принадлежать нескольким namespaces одновременно, что позволяет гибко конфигурировать изоляцию.

Как работают Namespaces: Архитектура и реализация

Namespaces реализуются на уровне ядра Linux через специальные структуры данных. Когда процесс создаёт новый namespace (например, с помощью системного вызова clone() или unshare()), ядро:

- Создаёт новый экземпляр пространства имен для указанного ресурса.

- Присваивает процессу и его потомкам доступ к этому пространству.

- Изолирует видимость объектов (например, PID или сетевые интерфейсы) от других процессов.

Например, при создании network namespace, ядро создаёт новый виртуальный сетевой стек, который включает:

- Собственные сетевые интерфейсы (например, lo, eth0).

- Таблицу маршрутизации.

- Адресное пространство IP.

Это позволяет создавать виртуальные сети внутри одной физической машины, что широко используется в контейнеризации (Docker, LXC).

Практические примеры использования Namespaces

1. Изоляция сетевых интерфейсов с Network Namespace

Один из самых распространённых случаев — создание изолированных сетей для контейнеров или виртуальных машин. Рассмотрим, как это сделать вручную:

# Создаём новый network namespace

sudo ip netns add container1

# Создаём виртуальный интерфейс veth (виртуальный Ethernet)

sudo ip link add veth0 type veth peer name veth1

# Привязываем один конец к основному namespaces, другой — к container1

sudo ip link set veth0 up

sudo ip link set veth1 up

sudo ip netns exec container1 ip link set lo up

sudo ip netns exec container1 ip addr add 192.168.1.2/24 dev veth1

# Назначаем IP-адрес основному интерфейсу

sudo ip addr add 192.168.1.1/24 dev veth0

# Проверяем изоляцию

ip netns exec container1 ifconfigВ результате, container1 будет видеть свой собственный сетевой интерфейс с IP-адресом 192.168.1.2, а основная система — 192.168.1.1.

2. Изоляция процессов с PID Namespace

PID namespace позволяет создавать изолированные пространства идентификаторов процессов. Это полезно для контейнеров, где процессы не должны конфликтовать с основной системой.

# Создаём новый PID namespace

sudo unshare --pid

# Проверяем PID (он будет отличаться от основного)

echo $$В этом случае, процесс в новом namespace увидит свой собственный PID 1 (init), а не тот, который есть в основной системе.

3. Изоляция пользователей с User Namespace

User namespace позволяет создавать изолированные пространства пользователей и групп, что полезно для контейнеров, где нужно ограничить права доступа.

# Создаём user namespace

sudo unshare --user

# Проверяем UID (он будет отличаться)

echo $UIDВ этом случае, процесс в новом namespace получит UID 0 (root) внутри своего пространства, но не сможет использовать его за пределами namespace.

Namespaces и контейнеризация: Как Docker использует изоляцию

Контейнеры, такие как Docker, активно используют namespaces для создания изолированных сред выполнения. Каждый контейнер получает:

- PID namespace: Изолированное пространство процессов.

- Network namespace: Свой собственный сетевой стек.

- Mount namespace: Изолированная файловая система.

- UTS namespace: Своё имя хоста и домен.

Например, команда docker run автоматически создаёт новые namespaces для контейнера. Это позволяет:

- Изолировать процессы от основной системы.

- Предоставлять каждому контейнеру свой IP-адрес и сетевой интерфейс.

- Ограничивать доступ к файловой системе.

Безопасность и ограничения: Что нужно учитывать при использовании Namespaces

Хотя namespaces предоставляют мощные инструменты для изоляции, они не являются панацеей. Важно помнить о следующих аспектах безопасности:

- Привилегированный доступ: Процессы с правами root в одном namespace могут получить доступ к ресурсам других namespaces, если у них есть соответствующие привилегии.

- Уязвимости ядра: Namespaces зависят от реализации ядра. Уязвимости в ядре (например, CVE-2016-5195) могут позволить обойти изоляцию.

- Неполная изоляция ресурсов: Namespaces не изолируют CPU, память или диск в полной мере. Для этого используются другие механизмы, такие как cgroups.

Для повышения безопасности рекомендуется:

- Использовать user namespace для ограничения прав доступа.

- Комбинировать namespaces с cgroups для изоляции ресурсов.

- Регулярно обновлять ядро, чтобы защититься от известных уязвимостей.

Заключение: Как эффективно использовать Namespaces в своих проектах

Namespaces — это мощный инструмент, который позволяет создавать изолированные среды выполнения процессов. Они лежат в основе контейнеров (Docker, LXC) и виртуальных сетей, обеспечивая безопасность и стабильность системы.

Для эффективного использования namespaces рекомендуется:

- Изучить документацию ядра: Ознакомьтесь с официальной документацией Linux по namespaces (например, man 7 namespaces).

- Экспериментировать в тестовой среде: Используйте namespaces для создания изолированных контейнеров или виртуальных сетей.

- Комбинировать с другими механизмами: Сочетайте namespaces с cgroups, SELinux и AppArmor для максимальной безопасности.

В будущем, с развитием микросервисной архитектуры и контейнеров, значение namespaces будет только расти. Понимание их работы позволит вам создавать более безопасные, гибкие и эффективные системы.

Спасибо за хороший материал по namespaces. Всё понятно объяснено.

Отличная статья про namespaces! Спасибо за информацию.