Ограничение ресурсов с помощью Cgroups: как оптимизировать производительность Linux-систем

Введение: Почему ограничение ресурсов становится критически важным

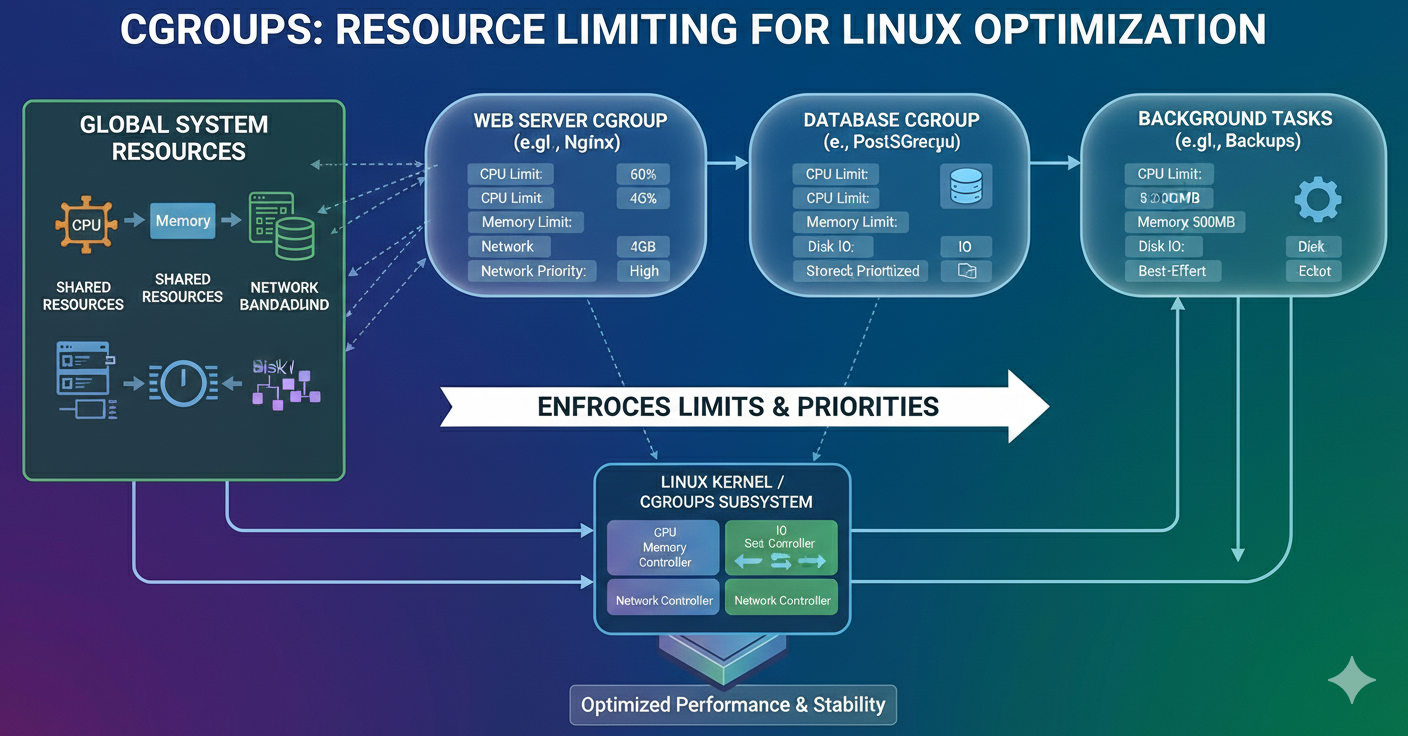

В современных IT-инфраструктурах, где серверы выполняют множество задач одновременно — от запуска контейнеров до работы с большими данными, — эффективное управление ресурсами становится ключевым фактором стабильности и производительности. Один из самых мощных инструментов для этого в Linux — Cgroups (Control Groups). Этот механизм позволяет ограничивать, учитывать и изолировать использование системных ресурсов (CPU, память, диск, сеть) на уровне процессов или групп процессов.

Без правильного управления ресурсами система может столкнуться с проблемами: перегрузкой CPU, нехваткой памяти, что приводит к замедлению работы приложений или даже краху систем. Cgroups решают эти проблемы, предоставляя администраторам и разработчикам точный контроль над тем, сколько ресурсов могут потреблять процессы.

В этой статье мы рассмотрим:

- Принципы работы Cgroups и их архитектуру

- Как ограничивать CPU, память, диск и сеть

- Практические примеры настройки Cgroups для контейнеров и виртуальных машин

- Интеграция Cgroups с Docker и Kubernetes

- Лучшие практики и рекомендации по использованию

Что такое Cgroups и как они работают

Cgroups (Control Groups) — это ядерный механизм Linux, который позволяет группировать процессы и ограничивать доступ к системным ресурсам. Они были введены в ядре Linux с версии 2.6.24 (2008 год) и с тех пор активно развиваются.

Основные функции Cgroups:

- Ограничение ресурсов: Определение максимального количества CPU, памяти или дискового ввода-вывода, которое может использовать группа процессов.

- Учет ресурсов: Измерение фактического использования ресурсов каждой группой.

- Изоляция: Разделение ресурсов между группами, чтобы одна группа не влияла на другую.

- Приоритезация: Назначение приоритетов для распределения CPU и других ресурсов.

Cgroups работают на уровне ядра, что делает их очень эффективными. Они взаимодействуют с другими подсистемами Linux, такими как namespace, чтобы обеспечивать полную изоляцию процессов (например, в контейнерах).

Интересный факт: Cgroups часто используются вместе с namespace для создания контейнеров. Например, Docker и Kubernetes rely on Cgroups для ограничения ресурсов контейнеров.

Архитектура Cgroups: подсистемы и иерархии

Cgroups организованы в виде иерархий, где каждая группа может содержать другие группы. Основные подсистемы (или ресурсные контроллеры) включают:

| Подсистема | Описание |

|---|---|

| CPU | Ограничение и учет использования CPU, включая распределение по приоритетам. |

| Memory | Контроль над использованием памяти, включая ограничение RAM и swap. |

| Blkio | Ограничение ввода-вывода на блоковые устройства (диски). |

| Network | Контроль над сетевым трафиком, включая ограничение полосы пропускания. |

| Devices | Ограничение доступа к устройствам (например, USB или GPU). |

Каждая подсистема может быть активирована независимо. Например, вы можете ограничить только CPU и память, оставив без изменений настройки для диска.

Ограничение CPU с помощью Cgroups

Один из самых распространенных сценариев — ограничение использования CPU. Это особенно актуально в многозадачных системах, где несколько приложений могут конкурировать за процессорное время.

Базовые команды для настройки Cgroups

Чтобы начать работу с Cgroups, вам понадобятся права администратора. Основные команды:

# Создание новой группы Cgroup

sudo cgcreate -g cpu,memory:my_group

# Проверка списка групп

cgls

# Добавление процесса в группу (например, PID 1234)

cgclassify -g cpu,memory:my_group 1234

Ограничение CPU на уровне ядра

Для ограничения CPU используется файл /sys/fs/cgroup/cpu/cpu.cfs_quota_us. Значение в микросекундах определяет, сколько времени процесс может использовать CPU за период (по умолчанию 100 мс). Например:

# Ограничение на 50% CPU (50000 микросекунд за 100 мс)

echo 50000 | sudo tee /sys/fs/cgroup/cpu/cpu.cfs_quota_us

Если вы хотите ограничить CPU для конкретного процесса, сначала создайте группу:

sudo cgcreate -g cpu:my_cpu_group

sudo cgset -r cpu.cfs_quota_us=50000 my_cpu_group

Пример: Ограничение CPU для веб-сервера

Предположим, у вас есть Nginx, который потребляет слишком много ресурсов. Вы можете ограничить его CPU:

- Создайте группу Cgroup для Nginx:

sudo cgcreate -g cpu:nginx_group- Ограничьте CPU на 30% (30000 микросекунд):

echo 30000 | sudo tee /sys/fs/cgroup/cpu/cpu.cfs_quota_us- Добавьте процессы Nginx в группу (например, PID 5678):

cgclassify -g cpu:nginx_group 5678

Теперь Nginx будет использовать не более 30% CPU, что позволит другим процессам работать стабильно.

Ограничение памяти и обмена (swap)

Нехватка памяти — одна из самых распространенных причин замедления системы. Cgroups позволяют ограничивать использование RAM и swap, предотвращая крахи приложений.

Настройка ограничения памяти

Основные параметры для ограничения памяти:

memory.limit_in_bytes: Максимальный объем памяти в байтах.memory.swappiness: Контроль над использованием swap.memory.memsw.limit_in_bytes: Ограничение для RAM + swap.

Пример ограничения памяти для группы:

sudo cgcreate -g memory:mem_group

# Ограничение на 512 МБ (536870912 байт)

echo 536870912 | sudo tee /sys/fs/cgroup/memory/memory.limit_in_bytes

Практические примеры: Ограничение памяти для контейнеров

В Docker Cgroups используются «под капотом» для ограничения ресурсов. Например, чтобы ограничить память контейнера:

docker run -d --memory=512m my_imageЭто эквивалентно созданию группы Cgroup с ограничением 512 МБ.

Ограничение ввода-вывода (Blkio)

Дисковые операции могут стать узким местом, особенно на системах с SSD или HDD. Cgroups позволяют ограничивать скорость чтения/записи.

Настройка Blkio

Основные параметры:

blkio.throttle.read_bps_device: Ограничение скорости чтения (байт/с).

blkio.throttle.write_bps_device: Ограничение скорости записи.

Пример ограничения дискового ввода-вывода для устройства /dev/sda:

sudo cgcreate -g blkio:blk_group

# Ограничение чтения на 1 МБ/с и записи на 500 КБ/с

echo "8:0 1048576 524288" | sudo tee /sys/fs/cgroup/blkio/blkio.throttle.read_bps_device

Здесь 8:0 — это major:minor номер устройства (проверяется с помощью ls -l /dev/sda).

Ограничение сетевого трафика

Сетевые ограничения полезны для предотвращения перегрузки сети, особенно в многопоточных приложениях или при работе с микросервисами.

Настройка сетевых ограничений

Cgroups v2 поддерживает более гибкие настройки, но даже в v1 можно ограничивать трафик. Основные параметры:

net_cls.classid: Назначение класса для сетевого трафика.net_prio.prio: Приоритет сетевого трафика (требует настройки TC).

Пример ограничения полосы пропускания:

sudo cgcreate -g net_cls:net_group

# Назначение класса для группы (например, 0x18)

echo 0x18 | sudo tee /sys/fs/cgroup/net_cls/net_cls.classid

Затем с помощью tc (Traffic Control) можно ограничить полосу пропускания для этого класса.

Интеграция Cgroups с Docker и Kubernetes

Cgroups — это основа контейнеризации. Как Docker, так и Kubernetes используют их для изоляции и ограничения ресурсов.

Docker и Cgroups

В Docker Cgroups настраиваются автоматически при запуске контейнера с флагами:

--memory: Ограничение памяти.--cpus: Ограничение CPU (например,--cpus="0.5").--disk-quota: Ограничение дискового пространства.

Пример:

docker run -d --memory=1g --cpus=2 --name my_container nginxKubernetes и Cgroups

Kubernetes использует Cgroups для ограничения ресурсов подов. В манифесте пода можно указать:

spec:

containers:

- name: my-container

image: nginx

resources:

limits:

memory: "1Gi"

cpu: "2"

requests:

memory: "512Mi"

cpu: "0.5"Kubernetes автоматически создает группы Cgroups для каждого пода.

Заключение и рекомендации

Cgroups — мощный инструмент управления ресурсами в Linux, который позволяет:

- Обеспечить стабильность системы, ограничивая потребление CPU, памяти и диска.

- Изолировать процессы, предотвращая взаимное влияние приложений.

- Оптимизировать производительность за счет рационального распределения ресурсов.

- Упростить управление контейнерами в Docker и Kubernetes.

Рекомендации для практического применения:

- Начинайте с небольших ограничений, постепенно увеличивая их, чтобы избежать неожиданных проблем.

- Используйте Cgroups v2, если ваша система поддерживает ее — она более гибкая и мощная.

- Комбинируйте ограничения (CPU + память + диск) для комплексного управления ресурсами.

- Мониторьте использование ресурсов с помощью инструментов вроде

cgtop,htopили Prometheus. - Документируйте настройки, чтобы упростить поддержку и масштабирование.

«Cgroups — это не просто инструмент, а основа современной системы управления ресурсами. Их правильное использование может спасти вашу систему от краха и обеспечить плавную работу даже самых ресурсоемких приложений.»

Если вы только начинаете осваивать Cgroups, начните с простых ограничений (например, памяти или CPU) и постепенно переходите к более сложным конфигурациям. Не забывайте тестировать изменения в изолированной среде перед внедрением в продакшн.

Спасибо за хороший материал по cpu. Всё понятно объяснено.

Информативная статья о cpu. Очень помогла!