Типы namespaces в Linux: PID, Network, Mount, UTS, IPC и User

Введение: Что такое namespaces и зачем они нужны

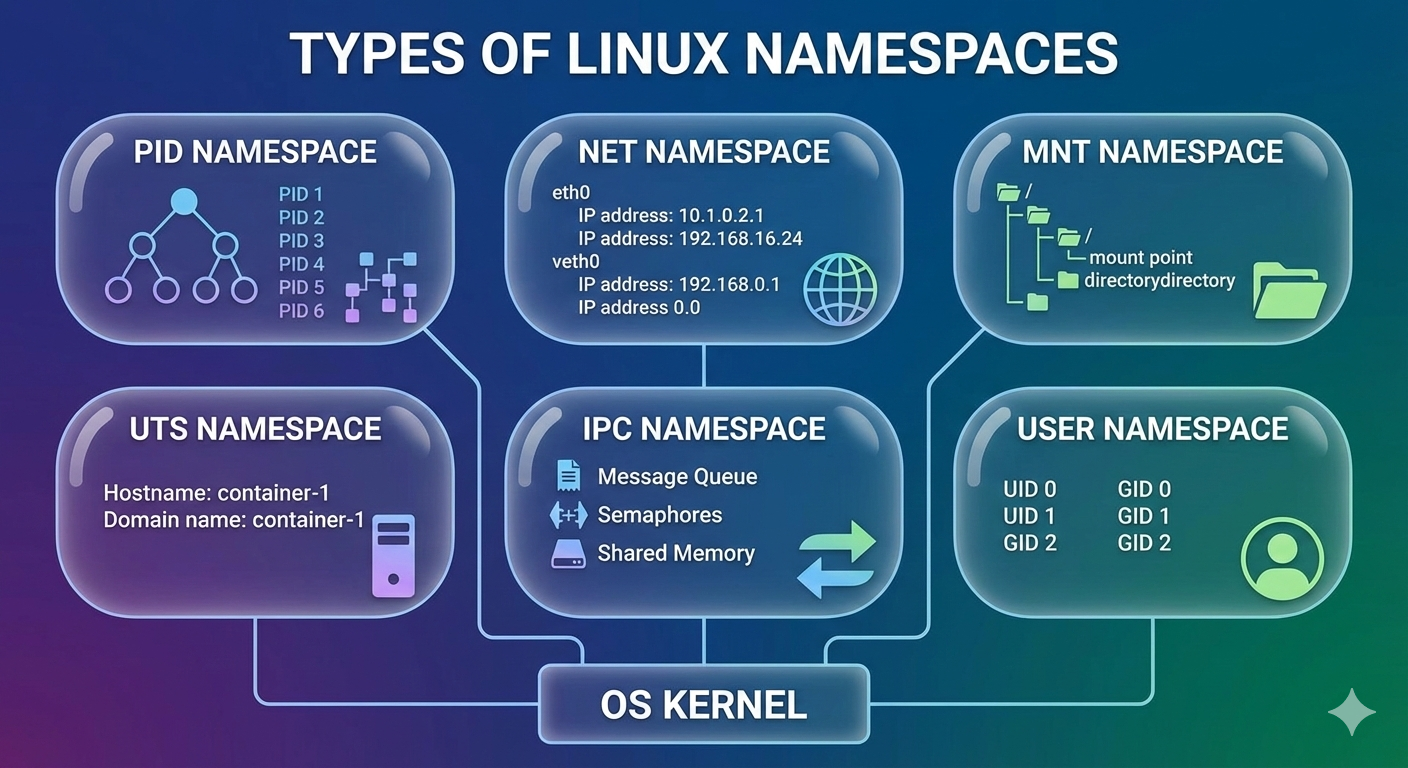

В современных операционных системах, таких как Linux, namespaces играют ключевую роль в изоляции процессов и ресурсов. Они позволяют создавать отдельные пространства имен для различных аспектов системы, обеспечивая безопасность, стабильность и удобство управления. В этой статье мы рассмотрим основные типы namespaces: PID, Network, Mount, UTS, IPC и User. Мы разберём их назначение, особенности и практические примеры использования.

Namespaces были введены в Linux для поддержки контейнеров и виртуализации. Они позволяют изолировать процессы так, чтобы они видели только те ресурсы, которые им доступны в их пространстве имен. Это делает возможным создание легковесных контейнеров, таких как Docker или LXC, где каждый контейнер имеет своё собственное пространство имен для процессов, сетей, файловой системы и других ресурсов.

1. PID Namespace: Изоляция процессов

PID namespace отвечает за изоляцию идентификаторов процессов (PID). В каждом пространстве имен PID процессы имеют уникальные идентификаторы, которые не конфликтуют с процессами в других namespaces. Это позволяет создавать контейнеры, где процессы внутри видят только те PID, которые им принадлежат.

Например, если вы запускаете процесс в контейнере, его PID будет 1 внутри этого namespace, даже если на хосте он имеет другой идентификатор. Это упрощает управление процессами и обеспечивает их изоляцию от других процессов системы.

Пример: В Docker-контейнере процесс

bashможет иметь PID 1, тогда как на хосте его PID будет другим числом. Это позволяет контейнеру видеть себя как отдельную систему.

Для создания PID namespace можно использовать системный вызов clone() с флагом CLONE_NEWPID. Например:

pid_t pid = clone(child_function, stack, CLONE_NEWPID | SIGCHLD, NULL);Это создаст новое пространство имен для процессов, где дочерний процесс будет иметь PID 1.

1.1 Практическое применение PID namespace

PID namespace используется в таких сценариях:

- Контейнеры: Каждый контейнер имеет свой собственный PID namespace, что позволяет изолировать процессы и предотвать их взаимодействие с процессами на хосте.

- Системы инициализации: Внутри контейнера процесс-иннициатор (PID 1) может иметь другие права и возможности, чем на хосте.

- Отладка и тестирование: Разработчики могут создавать изолированные среды для тестирования приложений без влияния на основную систему.

2. Network Namespace: Изоляция сетевых ресурсов

Network namespace обеспечивает изоляцию сетевых интерфейсов, адресов и маршрутов. Каждое пространство имен имеет свой собственный стек протоколов TCP/IP, что позволяет контейнерам иметь свои собственные IP-адреса и сетевые интерфейсы.

Это особенно полезно в сценариях, где несколько контейнеров должны взаимодействовать друг с другом через сеть, как если бы они были отдельными машинами. Например, два контейнера могут иметь разные IP-адреса и общаться между собой, не влияя на сетевые ресурсы хоста.

Пример: В Docker-контейнере можно назначить IP-адрес 192.168.1.100, тогда как на хосте этот адрес может быть недоступен или использоваться другим интерфейсом.

Для создания Network namespace используется флаг CLONE_NEWNET. Например:

pid_t pid = clone(child_function, stack, CLONE_NEWPID | CLONE_NEWNET | SIGCHLD, NULL);2.1 Практическое применение Network namespace

Network namespace применяется в таких случаях:

- Микросервисы: Каждый микросервис может иметь свой собственный сетевой стек, что упрощает их изоляцию и взаимодействие.

- Виртуализация: Виртуальные машины или контейнеры могут иметь свои собственные IP-адреса и маршруты без конфликтов с хостом.

- Тестирование сетей: Разработчики могут создавать изолированные сети для тестирования приложений без влияния на основную инфраструктуру.

3. Mount Namespace: Изоляция файловой системы

Mount namespace позволяет изолировать точки монтирования файловой системы. Это означает, что процессы внутри одного namespace видят только те файлы и каталоги, которые были смонтированы в этом пространстве имен.

Это особенно полезно для контейнеров, где нужно ограничить доступ к файлам на хосте или предоставить доступ только к определённым ресурсам. Например, контейнер может видеть корневую файловую систему как пустую, а затем монтировать в неё только те каталоги, которые ему нужны.

Пример: В Docker-контейнере каталог

/etcможет быть смонтирован из хоста, но другие процессы на хосте не будут видеть изменения, сделанные внутри контейнера.

Для создания Mount namespace используется флаг CLONE_NEWNS. Например:

pid_t pid = clone(child_function, stack, CLONE_NEWPID | CLONE_NEWNS | SIGCHLD, NULL);3.1 Практическое применение Mount namespace

Mount namespace используется в таких сценариях:

- Контейнеры с ограниченным доступом: Контейнеры могут иметь доступ только к определённым файлам или каталогам, что повышает безопасность.

- Изолированные среды разработки: Разработчики могут создавать изолированные файловые системы для тестирования приложений без риска изменения данных на хосте.

- Системы хранения: В системах, где нужно ограничить доступ к данным, Mount namespace позволяет изолировать файлы и каталоги.

4. UTS Namespace: Изоляция идентификаторов системы

UTS namespace (UNIX Time-Sharing) отвечает за изоляцию идентификаторов системы, таких как имя хоста и домен. Это позволяет контейнерам иметь свои собственные имена хостов и домены, которые не конфликтуют с именами на хосте.

Например, контейнер может иметь имя хоста mycontainer, тогда как на хосте это имя может быть другим. Это упрощает управление идентификаторами системы и обеспечивает их изоляцию.

Пример: В Docker-контейнере команда

hostnameможет возвращатьmycontainer.local, тогда как на хосте она вернёт другое имя.

Для создания UTS namespace используется флаг CLONE_NEWUTS. Например:

pid_t pid = clone(child_function, stack, CLONE_NEWPID | CLONE_NEWUTS | SIGCHLD, NULL);4.1 Практическое применение UTS namespace

UTS namespace применяется в таких случаях:

- Контейнеры с собственными именами хостов: Каждый контейнер может иметь своё уникальное имя хоста, что упрощает их идентификацию.

- Системы с несколькими доменами: В системах, где нужно управлять несколькими доменами, UTS namespace позволяет изолировать их.

- Тестирование сетевых приложений: Разработчики могут тестировать приложения в изолированных средах с разными именами хостов.

5. IPC Namespace: Изоляция межпроцессного взаимодействия

IPC namespace (Inter-Process Communication) обеспечивает изоляцию ресурсов для межпроцессного взаимодействия, таких как семафоры, очереди сообщений и shared memory. Это позволяет процессам внутри одного namespace общаться друг с другом без влияния на процессы в других namespaces.

Это особенно полезно в сценариях, где нужно ограничить доступ к IPC-ресурсам или предоставить их только определённым процессам. Например, контейнер может иметь свои собственные семафоры и очереди сообщений, которые не видны на хосте.

Пример: В Docker-контейнере 可以使用

msggetдля создания очереди сообщений, которая будет изолирована от других процессов на хосте.

Для создания IPC namespace используется флаг CLONE_NEWIPC. Например:

pid_t pid = clone(child_function, stack, CLONE_NEWPID | CLONE_NEWIPC | SIGCHLD, NULL);5.1 Практическое применение IPC namespace

IPC namespace используется в таких сценариях:

- Контейнеры с изолированными IPC-ресурсами: Каждый контейнер может иметь свои собственные семафоры, очереди сообщений и shared memory.

- Системы с высокой нагрузкой: В системах, где нужно ограничить доступ к IPC-ресурсам, это namespace позволяет изолировать их.

- Тестирование приложений: Разработчики могут тестировать приложения в изолированных средах с разными IPC-ресурсами.

6. User Namespace: Изоляция пользователей и прав доступа

User namespace обеспечивает изоляцию идентификаторов пользователей и групп, а также прав доступа. Это позволяет процессам внутри одного namespace иметь свои собственные UID и GID, которые не конфликтуют с UID и GID на хосте.

Это особенно полезно для контейнеров, где нужно ограничить права доступа процессов или предоставить им возможность работать с другими UID и GID. Например, контейнер может иметь пользователя root с UID 0, но на хосте этот UID может быть другим.

Пример: В Docker-контейнере процесс, запущенный от имени пользователя

root, может иметь UID 0, тогда как на хосте этот UID может быть 1000 или другим числом.

Для создания User namespace используется флаг CLONE_NEWUSER. Например:

pid_t pid = clone(child_function, stack, CLONE_NEWPID | CLONE_NEWUSER | SIGCHLD, NULL);6.1 Практическое применение User namespace

User namespace применяется в таких случаях:

- Контейнеры с ограниченными правами: Каждый контейнер может иметь свои собственные UID и GID, что позволяет ограничить его права доступа.

- Системы с несколькими пользователями: В системах, где нужно управлять несколькими пользователями, это namespace позволяет изолировать их.

- Тестирование приложений: Разработчики могут тестировать приложения в изолированных средах с разными UID и GID.

Заключение: Как использовать namespaces эффективно

Namespaces — это мощный инструмент, который позволяет изолировать различные аспекты системы, такие как процессы, сети, файлы, идентификаторы и межпроцессное взаимодействие. Они широко используются в контейнеризации, таких как Docker и Kubernetes, для создания изолированных сред, которые могут работать независимо друг от друга.

Для эффективного использования namespaces рекомендуется:

- Понимать цели изоляции: Перед созданием namespace нужно чётко понимать, какие ресурсы нужно изолировать и почему.

- Комбинировать несколько namespaces: В большинстве случаев используется комбинация нескольких namespaces для полной изоляции контейнера.

- Использовать инструменты управления: Инструменты, такие как Docker и Kubernetes, упрощают создание и управление namespaces.

- Тестировать изменения: Перед внедрением изменений в продакшн нужно тщательно тестировать их в изолированной среде.

С правильным подходом, namespaces могут значительно улучшить безопасность и производительность систем, а также упростить управление сложными инфраструктурами.

Спасибо за советы по namespace. Всё очень полезно.

Очень полезная информация о namespace. Буду применять в работе.