unshare: как использовать инструмент для безопасной изоляции процессов

Введение: зачем нужна изоляция процессов в Linux

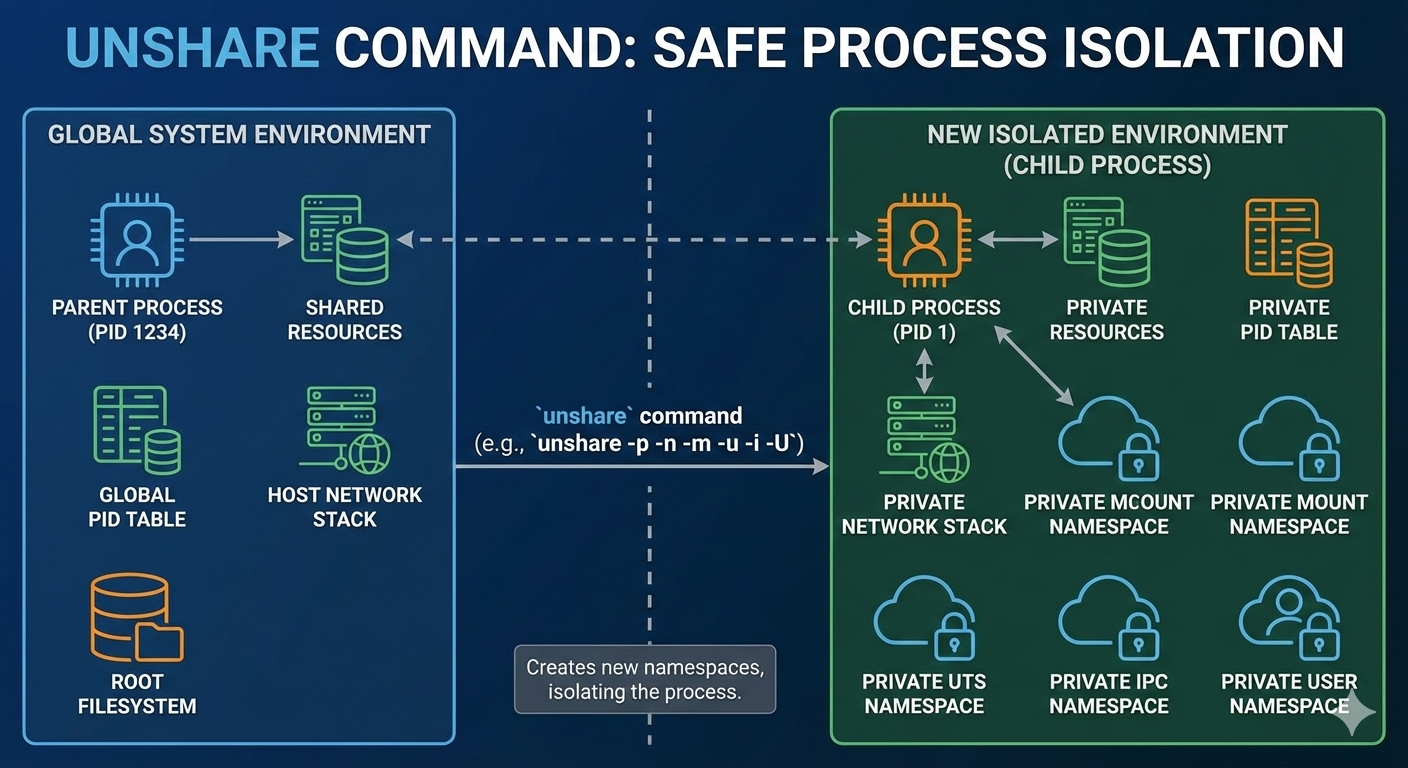

Изоляция процессов — ключевой элемент безопасности и стабильности операционных систем. В Linux она реализуется через механизмы ядра, такие как cgroups, namespaces и unshare. Последний позволяет ручно разделять ресурсы и атрибуты процесса без запуска отдельного виртуального окружения или контейнера. Это мощный инструмент для разработчиков, администраторов и исследователей, но его потенциал часто остается неиспользованным.

В этой статье мы рассмотрим практические примеры использования unshare для создания изолированных окружений, где процесс может работать с ограниченными ресурсами или измененной системой вызовов. Мы разберем, как это влияет на безопасность, производительность и отладку приложений.

Что такое unshare и зачем он нужен

unshare — утилита из пакета util-linux, которая позволяет процессу отделить (unshare) один или несколько атрибутов ядра Linux. К ним относятся:

- Network namespace: создание изолированного сетевого стека.

- Mount namespace: работа с отдельной файловой системой.

- PID namespace: изоляция идентификаторов процессов (PID).

- User namespace: эмуляция прав root без реальных привилегий.

- UTS namespace: изменение имени хоста и домена.

Основные сценарии использования:

- Безопасная отладка приложений: запуск потенциально опасного кода в изолированном окружении.

- Тестирование сетевых сервисов: создание виртуальных сетей без изменения основной системы.

- Разделение ресурсов: ограничение доступа к файлам или системным вызовам.

Базовый синтаксис unshare

Команда имеет простой, но мощный синтаксис:

unshare [OPTIONS] [PROGRAM [ARG]...]Опции включают флаги для выбора namespace (например, --net, --mount) и параметры, такие как -r (рекурсивное применение к дочерним процессам). Например:

unshare --net --mount bashЭта команда запустит bash в отдельных сетевом и файловом пространствах.

Практические примеры использования unshare

1. Изоляция сетевого стека для тестирования DNS

Один из самых востребованных сценариев — создание изолированного сетевого окружения для тестирования приложений без риска изменения основной конфигурации.

Кейс: Разработчик тестирует клиентское приложение, которое должно работать с несколькими DNS-серверами. Он не хочет изменять системные настройки или зависеть от внешних сетей.

unshare --net bash -c \\"echo 'nameserver 8.8.8.8' > /etc/resolv.conf && ping google.com\\"В этом примере:

- Создается отдельный сетевой namespace с помощью

--net. - Внутри оболочки изменяется файл

/etc/resolv.conf, который не влияет на основную систему. - Команда

ping выполняется в изолированном окружении, где DNS-серверы задаются вручную.

Результат: запрос к Google проходит через указанный DNS-сервер, а основная система остается неизменной.

2. Изоляция файловой системы для безопасности

Использование --mount позволяет создать отдельное пространство имен файловой системы, где процесс может работать с ограниченными ресурсами или тестировать монтирование.

mkdir -p /tmp/isolated && \\

unshare --mount bash -c \\"cd /tmp/isolated && \\

echo 'Hello from isolated FS' > test.txt && \\

ls -l /etc\\"Здесь:

- Создается временная директория для изолированной файловой системы.

- Команда

echo пишет файл, который не будет доступен вне этого namespace. - Команда

ls -l /etc показывает, что в изолированном окружении доступна только та часть файловой системы, которая была смонтирована явно.

Важно: В изолированном пространстве имен файловой системы команды, требующие привилегий (например, mount), могут не работать без дополнительных настроек.

3. Изоляция PID для отладки процессов

Создание отдельного пространства имен PID позволяет процессу видеть себя как единственный в системе, что полезно для тестирования или отладки.

unshare --pid bash -c \\"echo 'PID in isolated namespace: $$' && \\

ps aux | head\\"Результат:

- Команда

echo показывает PID процесса, который в изолированном namespace будет 1 (как в новой системе). - Команда

ps aux выведет только процессы внутри этого namespace.

Это полезно для тестирования приложений, которые зависят от PID (например, demon-процессы или сервисы, использующие /proc/1).

4. Эмуляция прав root с user namespace

Один из самых мощных сценариев — использование --user для создания пользовательского пространства имен, где процесс может получить привилегии root без реального доступа к системным ресурсам.

unshare --user bash -c \\"id && \\

echo 'This is a test file' > /root/test.txt\\"В этом примере:

- Команда

id показывает UID 0 (root) внутри namespace, но без реальных привилегий. - Попытка записи в

/root/test.txt завершится ошибкой, так как основная файловая система остается недоступной.

Это позволяет тестировать приложения, требующие root-прав, без риска для системы.

unshare vs. контейнеры: в чем разница

Многие путают unshare с инструментами для создания контейнеров (например, Docker или LXC). Однако между ними есть ключевые различия:

| Характеристика | unshare | Контейнеры (Docker/LXC) |

|---|---|---|

| Уровень изоляции | Один или несколько namespace | Комбинация namespace + cgroups + файловой системы |

| Сложность настройки | Простая команда, нет дополнительных слоев | Требует образа, конфигурации, сетевых мостов |

| Производительность | Минимальный оверхед (только изолированные атрибуты) | Более высокий оверхед из-за виртуальной файловой системы и сетевых настроек |

| Сценарии использования | Отладка, тестирование, быстрая изоляция | Развертывание приложений, микросервисы, production-окружения |

Таким образом, unshare — это инструмент для "быстрой" изоляции, в то время как контейнеры предоставляют полноценную виртуализацию.

Практические рекомендации по использованию unshare

1. Комбинирование namespace для сложной изоляции

Для более глубокой изоляции можно комбинировать несколько флагов:

unshare --net --mount --pid --user bashЭто создаст окружение с:

- Отдельным сетевым стеком.

- Изолированной файловой системой.

- Собственным пространством PID.

- Эмуляцией пользователя root.

2. Использование с скриптами и CI/CD

unshare можно интегрировать в скрипты для автоматизированного тестирования:

#!/bin/bash

# Скрипт для тестирования приложения в изолированном окружении

unshare --net --mount bash -c \\"cd /app && \\

./test_app.sh && \\

echo 'Test completed successfully'\\"3. Безопасность: что можно и нельзя делать

Допустимо:

- Тестирование сетевых приложений.

- Отладка кода с потенциальными уязвимостями.

- Разделение ресурсов для нескольких задач.

Недопустимо:

- Использование в production-окружении без дополнительной защиты (например, SELinux).

- Запуск недоверенного кода с флагом

--user, если нет контроля за системными вызовами.

Заключение: когда unshare — лучший выбор

unshare — это инструмент, который часто остается в тени более известных решений, таких как Docker или Podman. Однако его простота и мощность делают его незаменимым в нескольких сценариях:

- Быстрая отладка: когда нужно протестировать код без изменения основной системы.

- Тестирование сетевых настроек: например, проверка работы приложения с разными DNS-серверами.

- Изоляция ресурсов: разделение файловой системы или PID для безопасности.

Его основные преимущества:

- Минимальный оверхед: нет необходимости создавать полноценный контейнер.

- Гибкость: можно изолировать только те атрибуты, которые нужны.

- Безопасность: снижение риска утечек ресурсов или привилегий.

Однако для production-окружений рекомендуется использовать более зрелые решения (например, контейнеры с cgroups и сетевыми мостами), так как unshare не предоставляет механизмов управления ресурсами или логирования.

Если вы работаете с Linux-разработкой, изучение unshare откроет новые возможности для тестирования, отладки и безопасности ваших приложений. Начните с простых примеров (например, изоляция сетевого стека) и постепенно усложняйте конфигурации, комбинируя несколько namespace.